מהם סודות דינאמיים ב- HashiCorp Vault ?

להלן הסבר קצר על אחד הדברים המיוחדים ב- Vault מבית HashiCorp – וגם אחד מהשימושים הנפוצים – אלו ה- Dynamic Secrets .

קודם כל – בואו נגדיר מהו "Secret" : זה יכול להיות סיסמא, token , תעודות סטרפיקציה, מפתחות הצפנה ועוד.

Vault מאפשרת לנו לנהל את הסודות האלו במערכת מרכזית, כך שאנו מונעים התפזרות של כל הסודות האלה ואובדן שליטה עליהם.

שלא כמו הסודות הרגילים, שבהם מכניסים key:value מראש בצורה "סטאטית",

סודות דינאמיים מיוצרים ברגע שמנסים לגשת אליהם, "on-demand". סודות אלו לא קיימים עד שמבקשים לקרוא אותם, כך שאין סיכון שמישהו יצליח לגנוב אותם או ש- client אחר ישתמש באותם secrets .

Vault גם מציע אפשרות למחוק אותם מייד לאחר הקריאה, כך שזה גם עוזר לצמצם את הזמן שהסוד קיים, ובכך לצמצם סיכונים.

זה למעשה מאפשר למשתמש או אפליקציה לקבל גישה זמנית לתוך המערכת, ולנו לשלוט במשך הגישה למערכת.

לדוגמא:

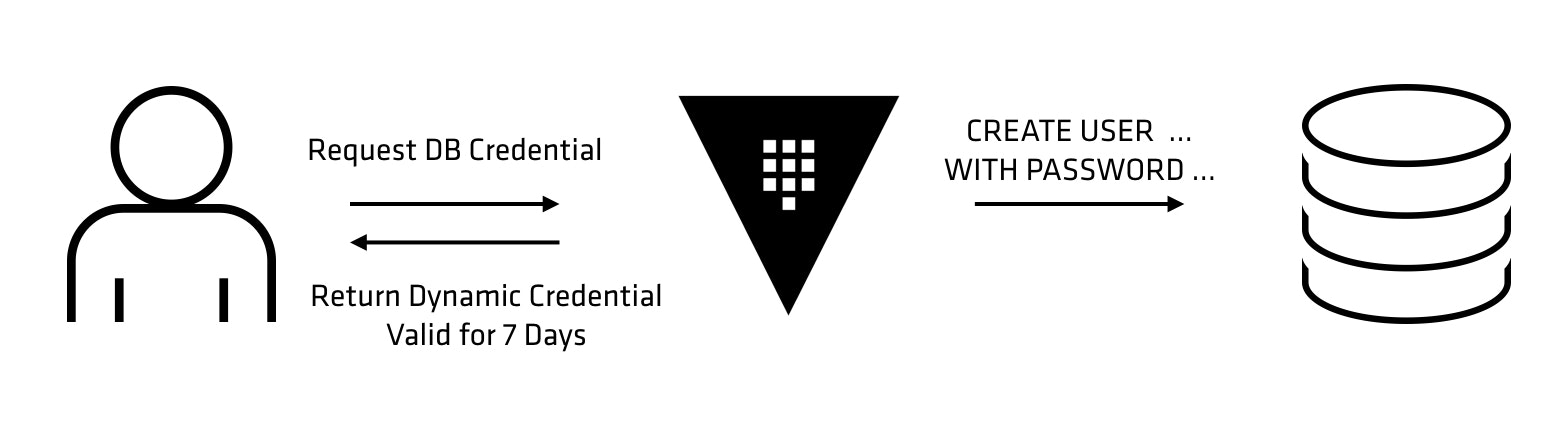

נניח ויש לנו אפליקציה שצריכה לגשת ל – database, ולשם כך היא צריכה להזדהות קודם. אנחנו יכולים לייצר את הסיסמא בזמן הבקשה, ולהגדיר מה משך החיים של הסיסמא – יכול להיות שעות או ימים, וזה ניתן להגדרה מראש על ידינו (בדוגמא לעיל הגדרנו ל- 7 ימים).

זהו בגדול הרעיון של dynamic secrets .